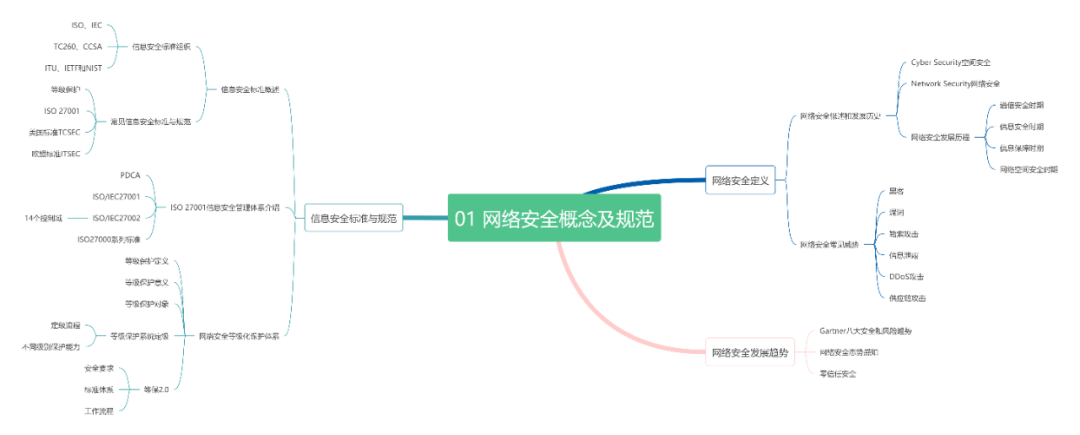

(思维导图)

01 网络安全定义

网络安全的概述和发展历史

网络安全:网络安全包括广义的网络安全和狭义的网络安全。

Cyber Security网络空间安全:广义的网络安全是指Cyber Security,也就是网络空间安全,网络空间由独立且互相依存的信息基础设施和网络组成,包括互联网、电信网、计算机系统、嵌入式处理器和控制器系统等,是国家层面的。

Network Security网络安全:是指通过采取必要的措施,防范对网络及网络中传递的信息的攻击、入侵、干扰、破坏和非法使用以及意外事故,使网络处于稳定可靠运行的状态,保障网络中信息及数据的保密性、完整性、可用性的能力。

网络安全发展历程

网络安全发展历程包含4个阶段:

通信安全时期:依赖密码保护的物理安全

信息安全时期:完整性、可用性和保密性

信息保障时期:可控性和不可否认性

网络空间安全时期:包含设施、数据、用户和操作,国家出台等级保护引导形成信息安全管理体系

建设网络安全的意义

重要性:对国家安全至关重要

合规性:企业信息安全管理体系建设需要符合网络安全政策要求

效益性:可以减少网络攻击的损失

网络安全常见威胁

黑客:黑客(Hacker)是指对软件设计、编程和计算机科学等方面有深入理解的人。

漏洞:漏洞也称为脆弱性,是指计算机系统在硬件、软件和协议的具体事项或系统安全策略上存在缺陷和不足。

勒索攻击:通过骚扰、恐吓甚至采用绑架用户文件等方式,使用户数据资产或计算资源无法正常使用,并以此为条件向用户勒索钱财。

信息泄露:是当今网络最常见的信息安全事件,通过在用户设备植入木马,安装窃听设备等方式,黑客可以对收集的信息进行数据挖掘,从照片、电子邮件、视频会议和社交资料各类信息中分析个人的联系方式与行为。

DDoS攻击:黑客个人或组织利用DDoS(Distributed Denial of Service)攻击,使目标服务器的网络或系统资源耗尽,使其服务暂时中断或停止,导致正常的用户无法访问。

供应链攻击:供应链攻击是针对供应链发起的网络攻击,并通过供应链将攻击延伸至相关的合作伙伴和企业客户。

02 网络安全发展趋势

Gartner八大安全和风险趋势

网络安全网格:网络安全网格作为一种现代安全架构概念,可应对未来的网络安全威胁,能够使分布式企业在最需要的地方部署和扩展安全性。

精通网络安全的董事会成员:企业越来越关注网络安全,倾向于使用具有安全经验的高层管理者。

安全产品供应商整合:供应商整合和集成度更高的安全产品可以提高运维效率,降低企业成本。

身份优先:随着攻击者将目光聚焦到获得身份和访问管理功能权限上,身份优先安全变得更加急迫了。

管理机器身份正成为一项重要的安全能力:现代应用程序中的非人类实体数量呈爆炸式增长,管理机器身份已成为安全操作的重要组成部分。

“远程办公”兴起:未来社会实现远程办公,需要企业重新制定安全策略和工具以更好地降低安全风险。

善用攻防演练:攻防演练作为一个新兴市场,可以帮助企业检验其安全状况,提升其安全防御能力。

隐私增强计算技术:可以在不受信任环境中,实现安全的数据处理、共享、跨境传输和分析。

网络安全态势感知

单点检测很难应付APT为代表的新威胁

网络安全态势感知

安全数据分析和结果展示

安全要素采集

安全数据处理

零信任安全

零信任是网络安全范式,该范式将网络防御从基于网络的静态边界转移到关注用户,资产和资源。

零信任架构ZTA是基于零信任原则的企业网络安全战略,旨在防止数据泄露和限制内部横向移动。

零信任的核心思想是永不信任,始终验证。

从网络中心化迁移到身份中心化。

03 信息安全标准与规范

信息安全标准的意义

信息安全标准是规范性文件之一,其定义是:为了在一定的范围内获得最佳秩序,经协商一致并由公认机构批准,制定的一种规范性文件。

信息安全标准化是国家网络安全保障体系建设的重要组成部分。

企业建立自己的信息系统,想确保安全,依据国际标准来执行和检查是一个好办法。

信息安全标准组织

国际信息安全标准化组织:

ISO国际标准化组织

IEC国际电工委员会

国内安全标准组织:

全国信息安全标准化技术委员会(TC260)

中国通信标准化协会(CCSA)下辖的网络与信息安全技术工作委员会

其它一些制定标准的组织:

ITU国际电信联盟

IETF Internet工程任务组

NIST美国国家标准与技术研究院

常见信息安全标准与规范

网络安全等级保护制度

ISO 27001

美国标准TCSEC

欧盟标准ITSEC

04 ISO 27001信息安全管理体系介绍

信息安全管理体系

信息安全管理体系(Information Security Management System,简称ISMS)是组织在整体或特定范围内建立信息安全方针和目标,以及完成这些目标所用方法的体系。ISMS概念最初来源于英国标准学会制定的BS 7799标准, 随着其作为国际标准的发布和普及而被广泛地接受。

ISMS的建设遵循PDCA的的流程步骤:

Plan:策划(体系建立ISMS)

Do:实施(文件编制、实施和运行ISMS)

Check:检查(体系运行见识和评审ISMS)

Act:改进保持和改进ISMS(审核、评审和持续改进)

ISMS与ISO/IEC 27000

ISO/IEC 27001是信息安全管理体系(ISMS)的国际规范性标准。

ISO 27001认证基于风险评估的信息安全风险管理,采用PDCA过程方法,全面、系统和持续地改进组织的信息安全管理。

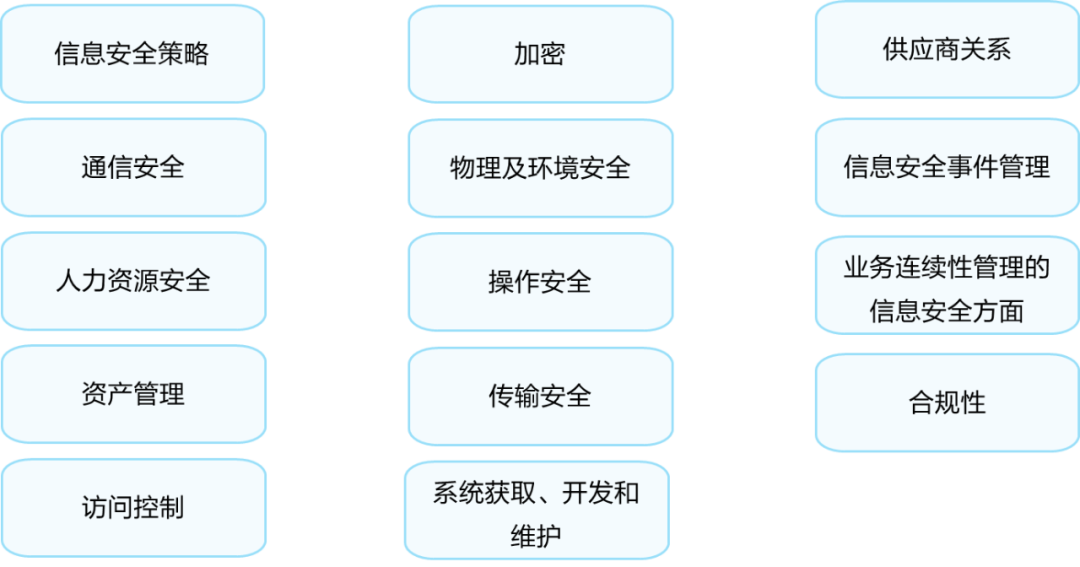

ISO/IEC 27002从14个方面提出35个控制目标和113个控制措施,这些控制目标和措施是信息安全管理的最佳实践。

构建信息安全管理体系的具体内容

* ISO 27002中的14个控制域为:

ISO 27000信息安全管理体系家族

除了ISO/IEC 27001和ISO/IEC 27002,ISO 27000系列标准还包括认证与审核指南相关的标准以及行业的相关标准。

整个ISO27000系列都是致力于组织建立ISMS,只有ISO/IEC 27001是可以被认证的,其余的标准都是为这个认证所服务的具体条款和操作指导。

第一部分 要求及支持性指南

ISO 27000-27005

第二部分 认证认可及审核指南

ISO 27006-27008

只有ISO/IEC 27001是可以被认证的,其余的标准都是为这个认证所服务的具体条款和操作指导。

ISO 27001项目实施方法及步骤

项目启动和差异分析 P

风险评估 P

体系设计与发布 P D

体系运行与监控 D C

认证及持续改进 A

05 网络安全等级化保护体系

等级保护定义

等级保护:对信息和信息载体按照重要性等级分级别进行保护的一种工作。

等级保护的法律责任:中华人民共和国网络安全法第二十一条、第三十一条、第五十九条。

等级保护的意义

合法合规、安全体系化、安全意识提升和业务安全需求。

等级保护对象

等级保护对象是指网络安全等级保护工作中的对象,包含基础信息平台、云计算平台、大数据平台、物联网、工业控制系统和采用移动互联技术的系统。

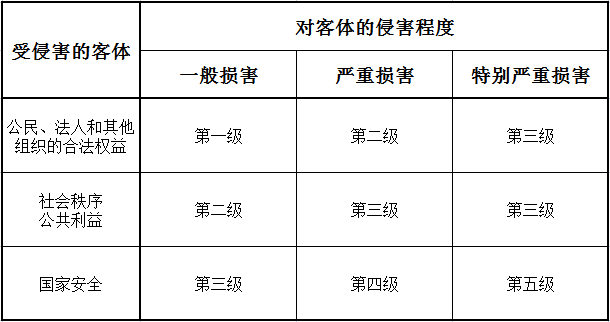

等级保护系统定级

* 等级保护对象根据其在国家安全,经济建设和社会生活中的重要程度,遭到破坏后对国家安全、社会秩序、公共利益以及公民、法人和其他组织的合法权益的危害程度等,由低到高被划分为五个安全保护等级。

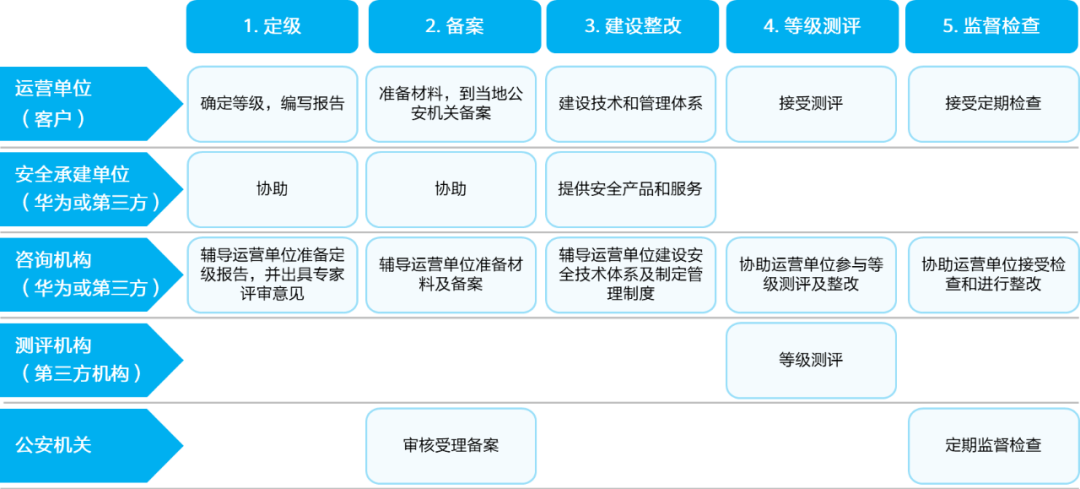

06 等级保护系统定级流程

确定定级对象

初步确认等级

定级为一级的,自行评定

定级为二级以上的需要组织专家评审,主管部门核准和备案审核,最终定级。

专家评审

主管部门审核

公安机关备案审查

最终确定等级

不同级别的安全保护能力

第一级:自主保护级。用途:一般适用于小型私营、个体企业、中小学、乡镇所属信息系统、县级单位中一般的信息系统。

第二级:指导保护级。用途:一般适用于县级某些单位中的重要信息系统;地市级以上国家机关、企事业单位内部一般的信息系统。

第三级:监督保护级。用途:一般适用于地市级以上国家机关、企业、事业单位内部重要的信息系统。

第四级:强制保护级。用途:一般适用于国家重要领域、重要部门中的特别重要系统以及核心系统。

第五级:专控保护级。用途:一般适用于国家重要领域、重要部门中的极端重要系统。

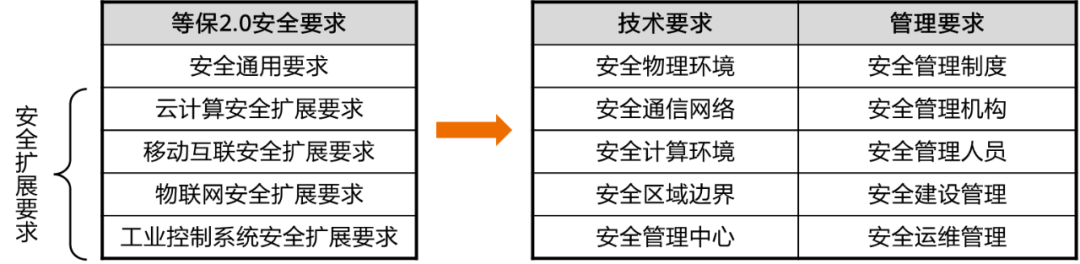

07 等级保护安全要求

等保2.0安全要求分为安全通用要求和安全扩展要求,以实现对不同级别和不同形态等级保护对象的共性化和个性化保护。

安全通用要求和扩展要求都分为技术要求和管理要求两方面,不同安全等级对应的要求具体内容不同,安全等级越高,要求内容越严格。

等保2.0标准体系

等保2.0标准体系除了明确网络安全等级保护基本要求的GB/T 22239-2019外,还有其他一系列标准用于指导等保2.0的定级、实施、测评等工作。

定级指南-GB/T 22240-2020

基本要求-GB/T 22239-2019

设计要求-GB/T 25070-2019

实施指南-GB/T 25058-2019

测评要求-GB/T 28448-2019

评测过程指南-GB/T 28449-2018

等级保护的工作流程

企业或组织有行业主管(监管)部门的,除出具专家评审意见外,还需将定级结果报请行业主管(监管)部门核准,并出具核准意见。